Hadopi : la CNIL autorise la collecte des adresses IP

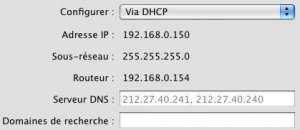

Une étape importante vient d’être franchie dans la mise en place des mesures destinées à combattre le téléchargement illégal en France : la Commission Nationale Informatique et Liberté (CNIL) a autorisé la collecte des adresses IP utilisées par des internautes pour accéder à des plateformes de téléchargement peer-to-peer ou des réseaux sociaux afin de mettre à disposition des oeuvres musicales ou vidéos dont ils ne détiennent pas les droits.

Cette autorisation ouvre la porte donc à la collecte de cette information jugée primordiale pour l’identification des internautes se livrant au piratage. Elle sera confiée à une société privée, Trident Media Guard, seule habilitée à faire ce travail pour le compte des ayants droit.

Une fois les adresses IP identifiées, les ayants-droits se tourneront alors vers la Haute Autorité pour la Diffusion des Oeuvres et la Protection des droits sur Internet (HADOPI) qui pourra alors décider d’envoyer " par l’intermédiaire des fournisseurs d’accès à Internet concernés, des recommandations aux abonnés à Internet, dont l’accès a été utilisé pour mettre à disposition, sans autorisation des titulaires de droits, des fichiers musicaux protégés " (déclaration de la SPPF).

Cette disposition vise donc à responsabiliser les abonnés à Internet dont l’accès a été utilisé pour des activités illégales. Elle concerne tout particulièrement les accès non sécurisés via Wi-Fi, moyen de communication actuellement massivement employé afin de se connecter à Internet sans avoir besoin de raccorder physiquement un ordinateur au réseau.

L’utilisation de l’adresse IP comme élément de preuve d’une utilisation illégale de l’accès à Internet fait toutefois débat : de nombreux analystes font remarquer qu’il existe déjà des moyens techniques simples pour masquer sa propre adresse IP, par exemple l’utilisation de proxys. De plus, la généralisation des accès à Internet via des équipement mobiles (téléphones 3G, ordinateurs portables et tablettes) n’est pas forcément compatible avec la généralisation des moyens de sécurisation de l’accès à Internet par le biais d’une clé d’encodage (technique WEP par exemple).

Moyenne des avis sur cet article :

(0 vote)

Ajouter une réaction

Pour réagir, identifiez-vous avec votre login / mot de passe, en haut à droite de cette page

Si vous n'avez pas de login / mot de passe, vous devez vous inscrire ici.

FAIRE UN DON