Le Chiffre et le secret

De tout temps, les hommes ont cherché à communiquer entre eux de manière occulte : pour des raisons politiques ou des motifs commerciaux, dans des buts militaires ou, plus simplement, par jeu. Et cela, dès l’enfance : quel écolier n’a pas utilisé, un jour, le jus de citron pour rédiger un message invisible ? Mais, au-delà de l’écriture invisible, d’un usage anecdotique, le message secret peut revêtir de multiples formes, recourir à une infinité de techniques...

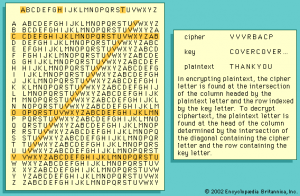

Celle de l’écriture conventionnelle, par exemple, dans laquelle un mot en remplace un autre. Ou bien encore celle de l’écriture dissimulée qu’illustre si bien les célèbres Ave Maria mis au point au 16e siècle par l’abbé Trithème. Les modes les plus performants, mais aussi les plus complexes, et par conséquent les plus difficiles à décrypter, font néanmoins appel à une quatrième composante : l’écriture chiffrée dont Trithème a d’ailleurs été un théoricien de premier plan. Ils procèdent le plus souvent par substitution ou transposition de caractères selon des techniques, parfois bimillénaires, qui n’ont cessé d’évoluer au fil du temps, depuis les messages chiffrés de César lors de la guerre des Gaules jusqu’aux systèmes modernes à base d’équations logarithmiques, en passant par le Cercle d’Alberti (15e siècle) ou la Table de Vigenère (16e siècle) qui eurent, à leur époque, les faveurs des officiers du Chiffre.

L’utilisation d’un système logarithmique ne passe d’ailleurs pas, contrairement à ce que l’on croit généralement, par l’élaboration de nouveaux logarithmes pour échapper aux investigations de l’ennemi. Complexe et d’un intérêt stratégique discutable, une telle démarche risquerait d’être ruineuse en temps pour un bénéfice de courte durée : tôt ou tard, l’ennemi à qui l’on veut cacher le contenu d’une dépêche percera le secret de ce nouvel algorithme. Ce n’est donc pas lui qui doit rester secret, mais la clé qui sera utilisée pour chiffrer le message à l’aide cet algorithme.

Le secret ne passe d’ailleurs pas obligatoirement par le chiffrement. Il suffit parfois de dissimuler le message dans un texte anodin parlant de la pluie et du beau temps ou des cours du bétail dans une foire renommée. Le principe de cette technique, appartenant à la stéganographie, rappelle d’une certaine manière La lettre volée d’Edgar Poe : la réponse est là, sous les yeux d’un adversaire qui ne la voit pas car il la cherche ailleurs. Parmi les exemples fameux d’utilisation stéganographique, cette lettre acrostiche d’Alfred de Musset à George Sand (dans laquelle, il est vrai, le poète donne lui-même la clé à sa correspondante) :

Quand je mets à vos pieds un éternel hommage,

Voulez-vous qu’un instant je change de visage ?

Vous avez capturé les sentiments d’un cœur

Que pour vous adorer forma le créateur.

Je vous chéris, amour, et ma plume en délire

Couche sur le papier ce que je n’ose dire.

Avec soin de mes vers lisez les premiers mots :

Vous saurez quel remède apporter à mes maux.

Lettre à laquelle la romancière répond de la même manière :

Cette insigne faveur que votre cœur réclame

Nuit à ma renommée et répugne à mon âme.

Il va de soi que la stéganographie, et plus encore l’usage des acrostiches, n’est jamais utilisée par les services de renseignements, ni par les industriels désireux de faire passer des informations confidentielles. Mais cela reste un amusant divertissement et un excellent exercice de rallye-promenade sur lequel de nombreux concurrents sèchent encore.

Élaborer un message chiffré est d’ailleurs à la portée de chacun d’entre nous sans qu’il soit besoin de recourir à un algorithme complexe. Quel adolescent n’a pas rêvé de pouvoir communiquer en toute confidentialité avec ses amis sans craindre l’œil inquisiteur de ses parents ? Il existe pour cela des moyens simples.

Par exemple en utilisant un texte de référence – disons Les Misérables – selon une méthode connue des seuls correspondants. Le principe : un message constitué d’une suite de nombres indiquant dans une partie du roman préalablement convenue – Livre II (Éponine), chapitre 1 (Le Chant de l’Alouette) – la position des lettres qui constituent le message. Cela dit, nul besoin d’avoir recours à un classique de la littérature, il suffit de disposer chez soi, le cas échéant bien en vue comme dans La lettre volée, d’une innocente liste de courses (ou de titres de CD pour un adolescent) :

Tomates / Poireaux / Spaghettis / Riz / Vinaigre / Sardines / Roquefort / Brie / Flamby / Joker / Papier WC

Chiffré à l’aide de ce banal pense-bête, Écrivez sur Agoravox devient :

06 76 11 10 29 06 28 07 14 11 04 19 02 11 04 29 02 15

Cela dit, il est recommandé à tout cachotier désireux de rendre le message encore plus hermétique d’agir sur les lettres les plus fréquentes de l’alphabet, en l’occurrence e, s, a, l, n, t en français. Dans l’exemple ci-dessus, le a et le e sont présents deux fois, ce qui est logique, et ce qui augmente la présomption qu’il s’agisse précisément de ces voyelles. D’où l’intérêt d’utiliser dans la liste les différentes positions qu’elles occupent. Une règle que l’on peut également appliquer aux consonnes, notamment pour éviter les doublements très fréquents en français comme dans les mots cannette ou occurrence : pourquoi se priver de positions disponibles ? Ce qui, dans notre exemple, modifie le 2e a et le 2e e, de même que les 2e et 3e r :

06 76 11 10 29 12 28 07 14 26 04 19 02 35 13 29 02 15

Plus vicieux encore, il est possible d’émailler le message de caractères totalement inutiles, par exemple des lettres. Écrivez sur Agoravox pourrait ainsi devenir :

06 76 WA 11 10 29 PN 12 28 07 MG 14 26 04 KP 19 02 35 JV 13 29 02 15

Résultat : un message que les meilleurs spécialistes du Chiffre, qu’ils appartiennent à la DCRI ou au Pentagone, seront incapables de traduire en clair. Et à plus forte raison des parents inquisiteurs !

Un constat qui pourrait amener ce bon Achille Talon à exprimer, à propos des experts militaires, l’une de ses légendaires sentences : « En réalité, tous ces gens, aussi gradés fussent-ils, s’embarrassent d’une complexité superfétatoire. Simplicité et bon sens, tout est là ! » Eh oui, mon cher Achille, simplicité et bon sens. À ce détail près que les officiers du renseignement militaire ou les spécialistes du Quai d’Orsay gèrent désormais de telles masses de documents qu’il est strictement impossible de les chiffrer manuellement. D’où le recours à de puissants algorithmes et à des systèmes de chiffrement automatisés. On est décidément bien loin de la poésie de ce compatriote de Ronsard que fut l’abbé Trithème.

61 réactions à cet article

Ajouter une réaction

Pour réagir, identifiez-vous avec votre login / mot de passe, en haut à droite de cette page

Si vous n'avez pas de login / mot de passe, vous devez vous inscrire ici.

FAIRE UN DON